Identificamos las vulnerabilidades más recurrentes

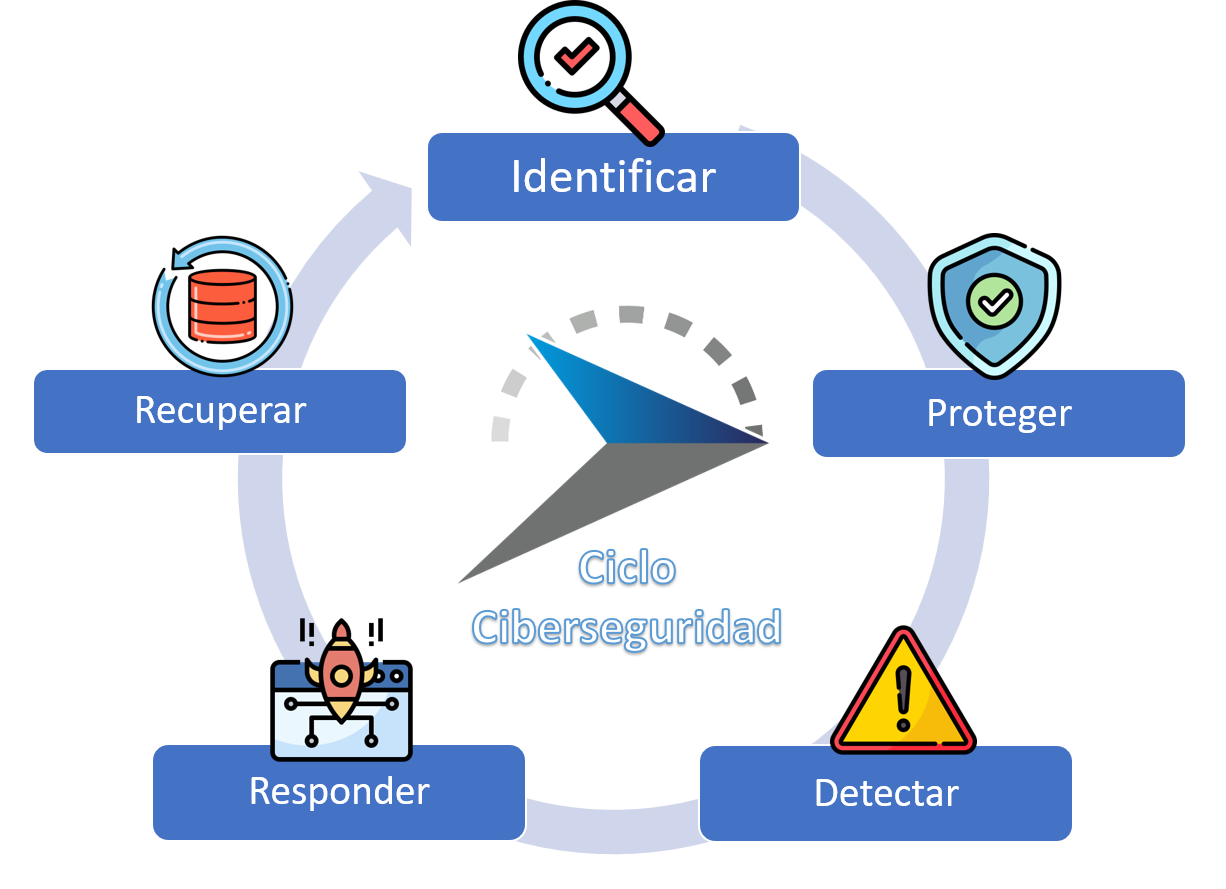

La Ciberseguridad es una práctica necesaria enfocada en proteger los datos, aplicando medidas de seguridad informática en el equipo de cómputo, dispositivos móviles, sistemas electrónicos, redes y comunicaciones, para prevenir ciberataques tanto en centros de datos como oficinas y hogares.

Por definición una vulnerabilidad informática se puede considerar como una debilidad de cualquier tipo que afecta o compromete la seguridad de un componente informático. No solo las grandes empresas son atacadas, siempre hay personas con interés en la información que tienen las empresas.

En TICAS contamos con el equipo técnico especializado, quienes poseen certificaciones de seguridad y formación especializada, así como valores y ética profesional que nos permiten ofrecer nuestro portafolio de servicios en beneficio de las empresas que así lo requieran.

PORTAFOLIO DE SERVICIOS

INTERESADO EN NUESTROS SERVICIOS.

Nuestros Servicios consideran:

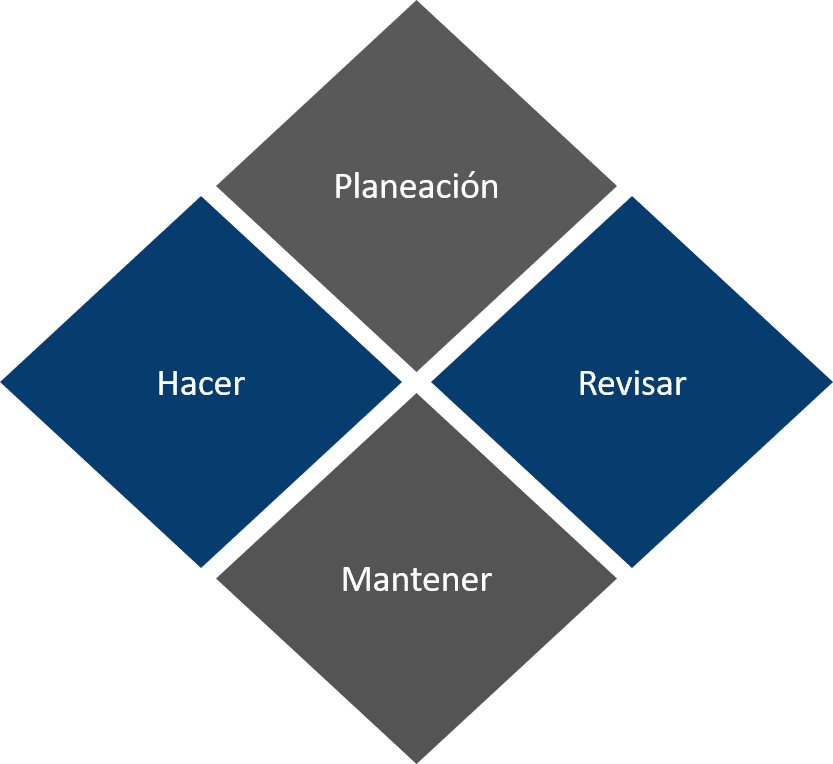

Planeacion: Se define el alcance del SGSI, las políticas de seguridad, la metodología de evaluación de riesgos, el inventario de activos, la identificación de amenazas y vulnerabilidades, identificar los impactos, realizar el análisis y evaluación de riesgos y la selección de controles.

Hacer: Se define el plan de tratamiento de riesgos, implantando el plan de tratamiento de riesgos, los controles, la formación y concientización, así como la operación del SGSI.

Revisar: Se monitorea el SGSI, se mide la eficacia de los controles, se revisan los riesgos residuales, se realizan las auditorías internas del SGSI y registrar las acciones y Eventos.

Mantener: Con base en los resultados de la revisión, se implementan mejoras, acciones correctivas, acciones preventivas y se comprueba la eficacia de las acciones.

DRP (Disaster Recovery Plan)

Un DRP (Disaster Recovery Plan) implementa estrategias y acciones para que

las empresas, de cualquier tamaño y giro, restablezcan sus servicios de TI

(Hardware y Software) ante cualquier eventualidad, reduciendo al máximo

sus efectos ante cualquier evento negativo. Un DRP rápido y de bajo costo

contribuye a que las empresas e instituciones recuperen sus sistemas

críticos de TI, y con ello recuperar rápidamente sus funciones como

organización, sin incurrir a infraestructuras costosas o un segundo

SITE.

En TICAS, al diseñar e implementar un Plan de recuperación de desastres para una organización, se consideran sus características y necesidades, entre otras, se toma en cuenta el tipo de negocio, los procesos que se involucran y el nivel de seguridad que requieren las organizaciones.

Contar con un plan construido adecuadamente permitirá a las organizaciones, en el peor de los casos, reanudar sus operaciones dentro de los diez días siguientes de un desastre, minimizando con ello pérdidas financieras por falta de acceso a aplicaciones.

INTERESADO EN NUESTROS SERVICIOS.

Ingeniería Social

La ingeniería social es una de las formas en las que los cibercriminales usan las interacciones entre personas para que el usuario comparta información confidencial y usan una variedad de métodos. Dentro de los métodos más populares son aquellas que emplean para engañar a las personas y obtener su información, normalmente aquellas que involucran datos bancarios, credenciales de acceso, entre otros.

La ingeniería social puede realizarse de dos formas: con un solo ataque, como un correo electrónico de phishing; o de forma más compleja, normalmente dirigida a instituciones. Estos dos métodos se conocen como hunting y farming.

En TICAS disponemos de un programa medible para identificar el riesgo en este tipo de ataques. Este programa considera tres etapas:

Información en la nube

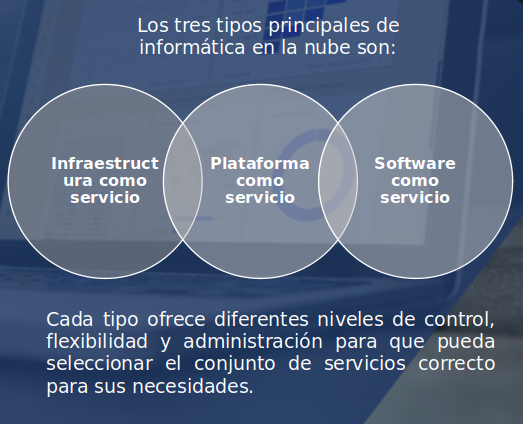

La informática en la nube es la distribución de recursos TI bajo demanda a través de Internet mediante un esquema de pago por uso. En vez de comprar, poseer y mantener servidores y centros de datos físicos, puede obtener acceso a servicios tecnológicos, como capacidad informática, almacenamiento y bases de datos, en función de sus necesidades a través de un proveedor de la nube.

Organizaciones de todo tipo, tamaño y sector utilizan la nube para una amplia gama de casos de uso, tales como respaldo de datos, recuperación de desastres, email, escritorios virtuales, desarrollo y prueba de software, análisis de big data y aplicaciones web con acceso para clientes, entre otros.

En TICAS contamos con personal capacitado con un amplio conocimiento en el uso y configuración de aplicaciones en la nube, ya sean públicas, privadas e híbridas y con base en este conocimiento se realizan las auditorías pertinentes, para determinar el grado de vulnerabilidad, los puntos débiles y los apartados de optimización, con el objetivo de robustecer la seguridad hacia las organizaciones que utilizan este tipo de plataformas en la nube.

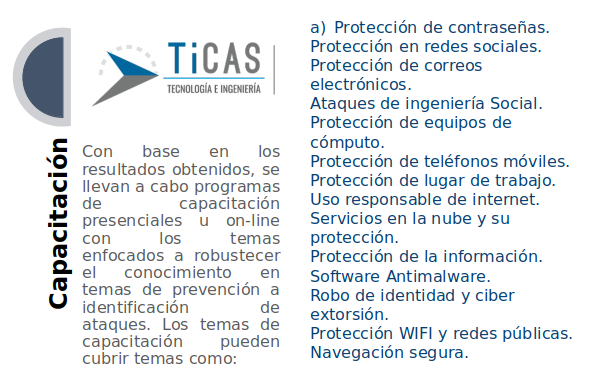

Capacitación especializada

Por ello, en TICAS ofrecemos a nuestros clientes cursos presenciales, on-line y workshops con temas actuales que cubren la mayoría de los aspectos importantes de la seguridad de la información. De acuerdo a las características de su empresa u organización nuestros cursos están dirigidos a Dirección y Gerencia, Personal técnico, Personal y Empleados y estos contribuyen a realizar las acciones de capacitación adecuadas a cada área, lo que le permitirá concentrarse en los temas específicos en materia de seguridad de la información que mejor se adapten. El objetivo final se centra en cambiar los comportamientos y reducir el riesgo de sus usuarios y fortalecer el conocimiento y habilidades de sus encargados de TIC y áreas de seguridad internas.

Cursos especializados

Curso profesional de defensa enfocado a profesionales y encargados de la seguridad informática; el cual contempla todas las técnicas y herramientas que utilizan los atacantes.

Bajo la metodología OWASP, con la cual los profesionales podrán ser capaces de identificar y prevenir ataques a las aplicaciones y portales en internet.

Pentesting en aplicaciones WEB bajo la metodología OWASP, con la cual los profesionales podrán ser capaces de identificar y prevenir ataques a las aplicaciones y portales en internet.

Todos los usuarios en las organizaciones y a nivel personal deben estar preparados para identificar, prever y tomar medidas ante un posible ataque por parte de ciberdelincuentes.

Los profesionales deben conocer todos los elementos y activos que se encuentran dentro de una organización, conocer su funcionamiento y de esta forma conocer lo que hay que proteger.

El uso de Internet nos obliga a utilizar herramientas y realizar acciones de protección de nuestra información, y en este curso se te forma para hacer conocer, usar y aplicar dichas herramientas.